Die am 16. August 2021 veröffentlichten MaRisk & BAIT konkretisieren die bisherigen Vorschriften und sind daher – bis auf wenige Ausnahmen – sofort gültig und zu beachten. Finanzdienstleister und ihre (IT-) Dienstleister sind damit aufsichtlich in einem zunehmend übergreifenden Verantwortungsverbund vereint. Doch ist dies nicht längst Ausdruck eines verantwortlichen Handelns? Professionelle Anbieter, die sich wie die afb Application Services AG als Business Innovation & Transformation Partner verstehen, agieren als partnerschaftliche Enabler ihrer Kunden, sind zertifiziert und arbeiten nach gängigen Standards, um so ihre eigene, aber auch die Compliance ihrer Kunden sicherzustellen. Diese ist nun – auf beiden Seiten – zu überprüfen und ggf. zu ergänzen, u. a. mit neuen Systemen und Kontrollen („SIEM / SOC“). Wohl dem, der nun den richtigen Partner an seiner Seite weiß … – einen aktuellen Überblick zu den Anforderungen an die IT und Informationssicherheit finden hier.

Aus Anlass der aktuellen Veröffentlichungen der Bundesanstalt für Finanzdienstleistungen am 16. August 2021 befassen sich aktuell Finanzdienstleister und Service Provider wie die afb Application Service AG mit den Implikationen, die sich aus

- der Novelle der Mindestanforderungen an das Risikomanagement (MaRisk) und

- der Novelle der Bankaufsichtlichen Anforderungen an die IT (BAIT)

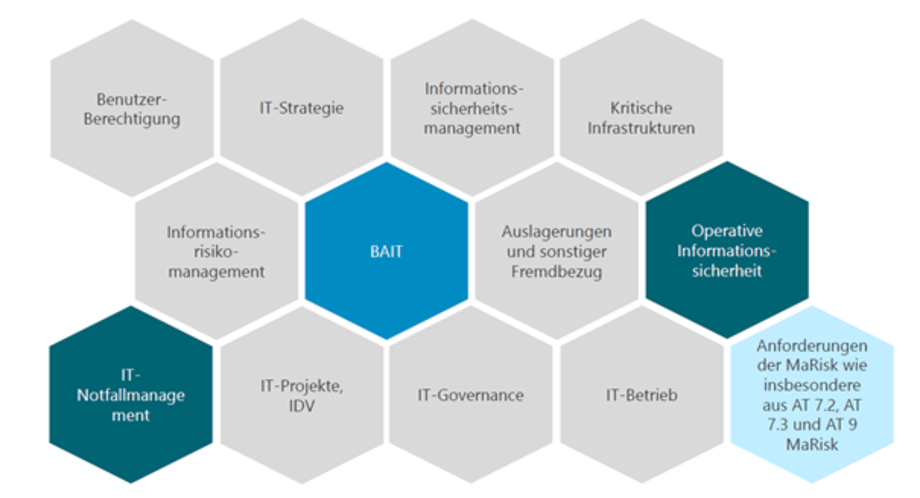

ergeben. Im Fokus des Regulators stehen – wie auch bereits in den letzten Jahren und damit weiterhin – die IT sowie die Informationssicherheit. Da die nachfolgenden (wesentlichen) Anforderungen nicht neu, sondern „nur konkretisiert“ sind, sind ohne weitere Übergangsfrist einzuhalten

- die in AT 7.3 der MaRisk beschriebenen Anforderungen an das Notfallmanagement,

- die Anforderungen an Auslagerungen gemäß AT 9 der MaRisk,

- die sich aus neu in die BAIT eingefügten Kapiteln ergebenden Vorgaben in Bezug auf die operative Informationssicherheit und wiederum das IT-Notfallmanagement.

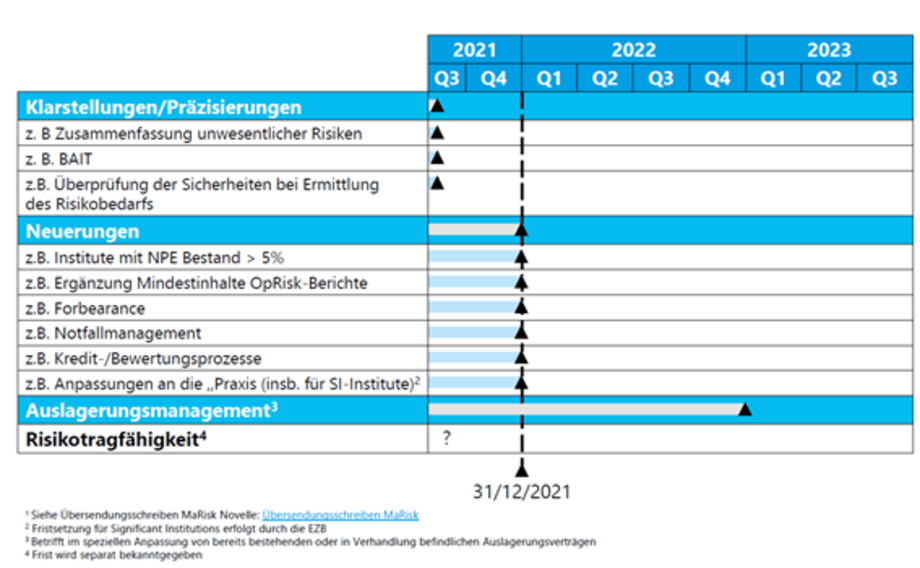

Auch die „Neuerungen“ sind mit kurzer Frist bis zum 31.12.2021 zu realisieren, lediglich das Auslagerungsmanagement und die Risikotragfähigkeit ragen zeitlich darüber hinaus.

Abbildung 1: Fristen aus der MaRisk-Novelle vom 16.08.20211, Quelle: zeb

Die Konkretisierungen ergeben sich aus der Prüfungspraxis sowie der Anpassung europäischer Regelungen, allen voran den Guidelines on ICT and security and risk managegent der European Banking Authority (EBA), die bereits seit dem 30. Juni 2020 wirksam sind und eine wesentliche Grundlage für die Überarbeitung der aufsichtlichen Anforderungen an die IT in der deutschen Regulatorik bildeten: sie betrafen ihrerseits das Management der Risiken aus Informations- und Kommunikationstechnologie (ITK).

Begleitet wurde und wird dies durch Sonderprüfungen mit IT-Bezug durch die Deutsche Bundesbank (sog. § 44 KWG-Prüfungen) mit Schwerpunkt auf die „Digitalisierung“, z. B. den Einsatz von Cloud-Technologien durch die Finanzinstitute – in Ergänzung klassischer Sonderprüfungen zum Risiko aus dem Einsatz von Informationstechnologie („IT risk“). Teils „aus aktuellem Anlass“ geht es um die Themenkreise „Drittbezug“ von IT-Dienstleistungen, die immer komplexer werdende IT- bzw. Cyber-Security und Netzwerksicherheit, die es – nicht nur im Rahmen kritischer Infrastrukturen (KRITIS) – über die Operative Informationssicherheit abzusichern gilt.

Abbildung 2: Anforderungen der BAIT im Überblick, Quelle: Ebner Stolz

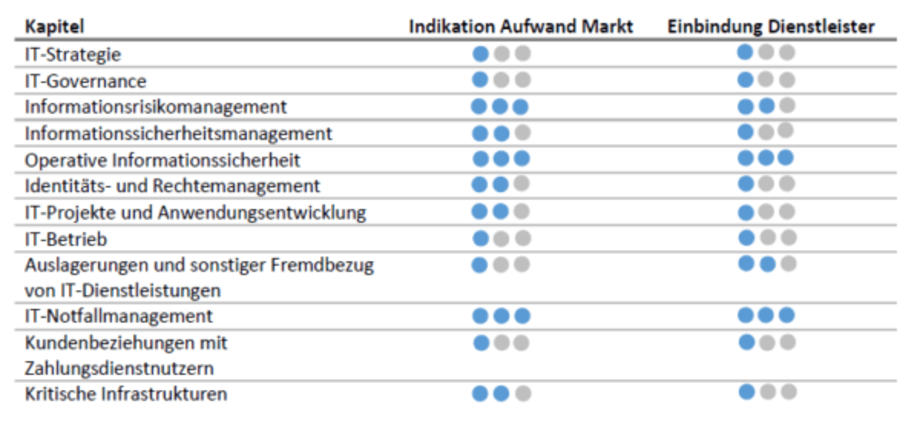

Nach einer aktuellen Einschätzung der Wirtschaftsprüfungsgesellschaft PwC lassen die einzelnen Themengebiete – trotz Individualität eines jeden einzelnen Finanzdienstleisters – grob wie folgt clustern in Aufwandskategorien gering / mittel /hoch:

Abbildung 3: Aufwandsindikation für Finanzdienstleister und IT-Provider, Quelle: PwC

Oft geht es nicht ohne die Einbindung des IT-Dienstleisters – wobei Themen wie IT-Strategie und IT-Governance bereits beschrieben vorliegen (sollten), da ja nicht grundsätzlich neu (s. o.) eingeführt. Bei anderen Themen, u. a. zeigt sich, dass das Gros der Arbeit beim Finanzdienstleister liegt, da hier die Vorgaben, die es seitens des IT-Dienstleisters zu beachten und umzusetzen gilt, vorgegeben werden müssen.

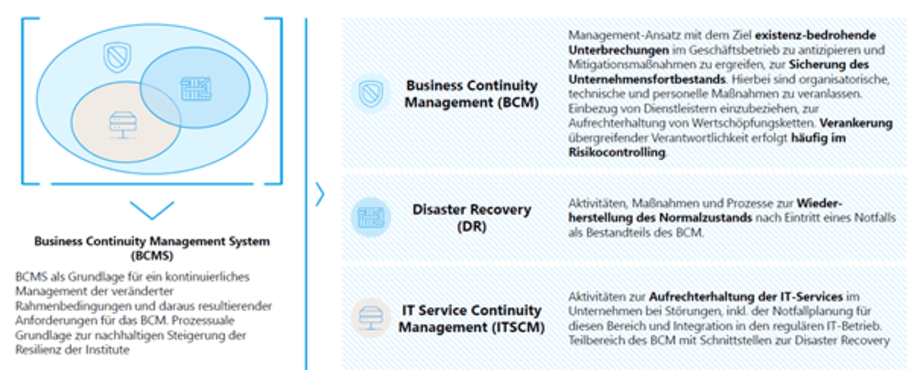

Volle Arbeitslast auf beiden Seiten beanspruchen die Themen Operative Informationssicherheit und das IT-Notfallmanagement, die – wenn bereits vertraglich und eine Vielzahl von Maßnahmen en detail geregelt, zumindest der aktuellen Überprüfung und Überführung in ein umfassendes Business Continuity Management System bedürfen.

Abbildung 4: Business Continuity Management System, Quelle: zeb

Im Rahmen des Auslagerungsmanagements kommen Prüfungen auf die IT-Dienstleister zu, die den Umfang einer Due Dilligence erreichen, neben dem tatsächlichen Tun zur Absicherung „der IT-Sicherheit“ im laufenden Betrieb und Notfall kommt eine umfassende Dokumentation hinzu – ganz nach dem Grundsatz: „was nicht regelt und dokumentiert ist, gibt es nicht!“

Da ist es gut, wenn Treiber aller Maßnahmen nicht der Gesetzgeber oder die Aufsicht sind, sondern die inhärente Selbstverpflichtung des Finanzdienstleister zum eigenen Schutz des Geschäftsmodells sowie zum Schutz der Kunden(daten) das Handeln bestimmen – und im Falle von Auslagerungen auch die Anforderungen an einen IT-Dienstleister bestimmen. Dieses gilt für einen beauftragten IT-Dienstleister in gleichem Maße, der seine Professionalität dadurch unter Beweis stellt, dass er die Verantwortung aus der Übernahme von Services für einen Finanzdienstleister mit höchsten Ansprüchen untermauert – eben: „wenn’s um Geld (und Kundendaten) geht …“

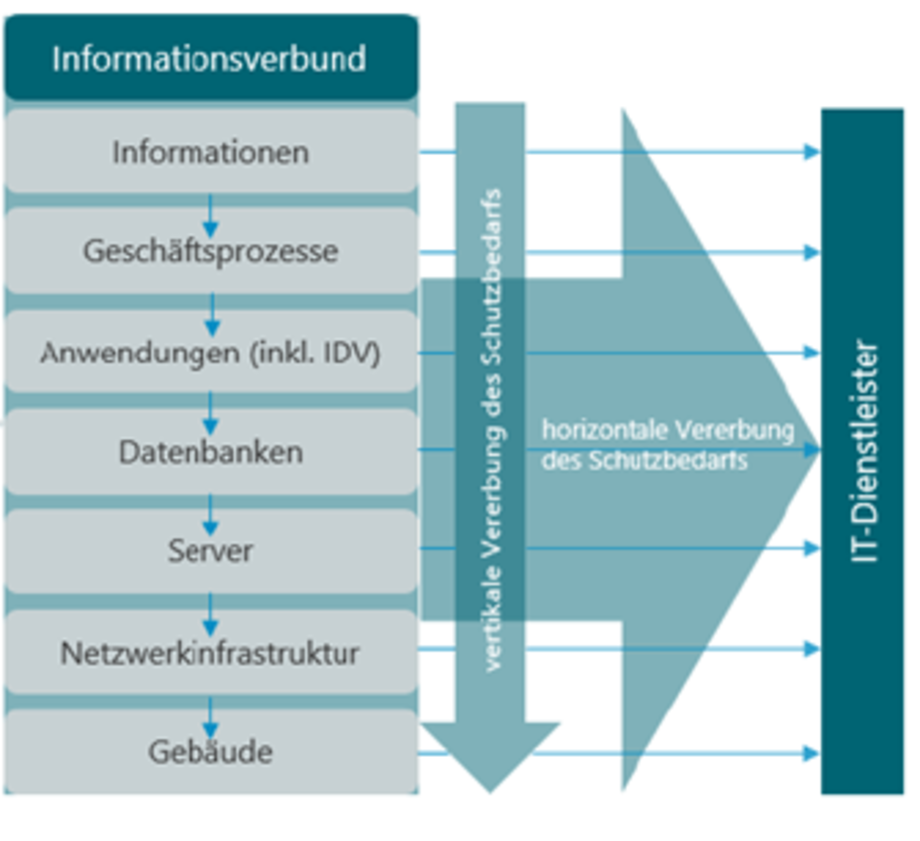

Deren Umfang und Qualität hat sich insbesondere an betriebsinternen Erfordernissen, den Geschäftsaktivitäten sowie an der Risikosituation zu orientieren (vgl.AT 7.2 Tz. 1 MaRisk). IT-Systeme, die zugehörigen IT-Prozesse und sonstige Bestandteile des Informationsverbundes müssen die Integrität, die Verfügbarkeit, die Authentizität sowie die Vertraulichkeit der Daten sicherstellen (vgl. AT 7.2 Tz. 2 MaRisk).

Abbildung 5: Einbezug von IT-Dienstleistern in den Informationsverbund, Quelle: Ebner Stolz

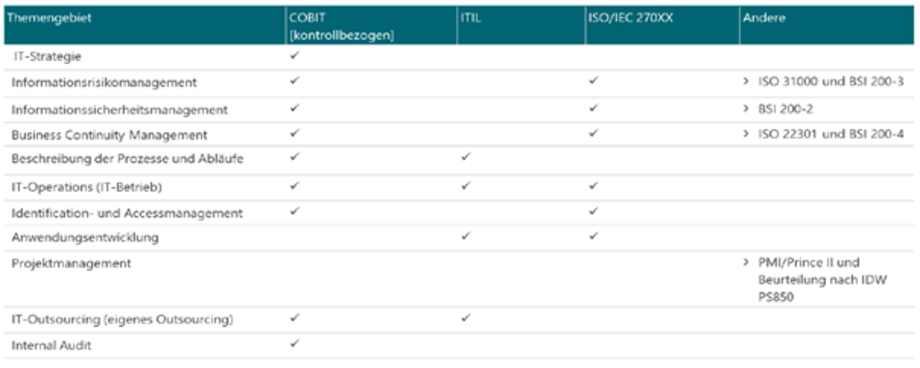

Der Provider fühlt sich in seinem Handeln den Usancen eines „ordentlichen Kaufmanns“, eines partnerschaftlich agierenden Enablers für seinen Kunden, den Finanzdienstleister, verpflichtet, ist zertifiziert (ISO 270XX), arbeitet nach festen Prozessgestaltungen (COBIT, ITIL) und legt bewährte und strukturierende Methoden (Scrum) zugrunde, wenn er sein Angebot weiterentwickelt.

Die Orientierung an gängigen Standards sichert ein strukturiertes und erprobtes Vorgehen, die Vollständigkeit in Bezug auf Konzeption und Umsetzung sowie ein Handeln, das sich an best practices orientiert.

Abbildung 6: Gängige Standards, Quelle: Ebner Stolz

Der IT-Dienstleister achtet auf seine und stellt damit die Compliance seines Kunden, eines Finanzdienstleisters, sicher – und legt damit die Basis für eine gemeinsame, erfolgreiche Zusammenarbeit für viele Jahre. Daher ist die initiale Auswahlentscheidung eines Finanzdienstleister für einen Provider von so grundlegender Bedeutung. Nur bei beiderseitig gegebener Professionalität lässt sich eine langjährige Partnerschaft gestalten, die – trotz der Vorgabe an den Finanzdienstleister, stets auch Angebote parat zu haben, die einen DL-Wechsel ermöglichen – kurzfristig nicht aufzulösende gegenseitige Abhängigkeiten begründet.

Werden die aufsichtlichen Vorschriften als der Ausdruck eines betriebswirtschaftlich oder sicherheitstechnisch „sinnvollen“ und verantwortungsvollen Handelns verstanden, so erweist sich Vieles als „eigentlich“ selbstverständlich – so z. B. ein kontinuierliches Vorgehen nach dem PDCA-Prinzip:

plan – do – check – act.

Konkret bezogen auf die Anforderung der IT-Sicherheit ergeben sich z. B. folgende Schritte, die sich zwischen Fachbereich des Finanzinstituts (Business Continuity Management) und eigener IT bzw. IT-Dienstleister (Informationssicherheitsmanagement / ISMS) teilen:

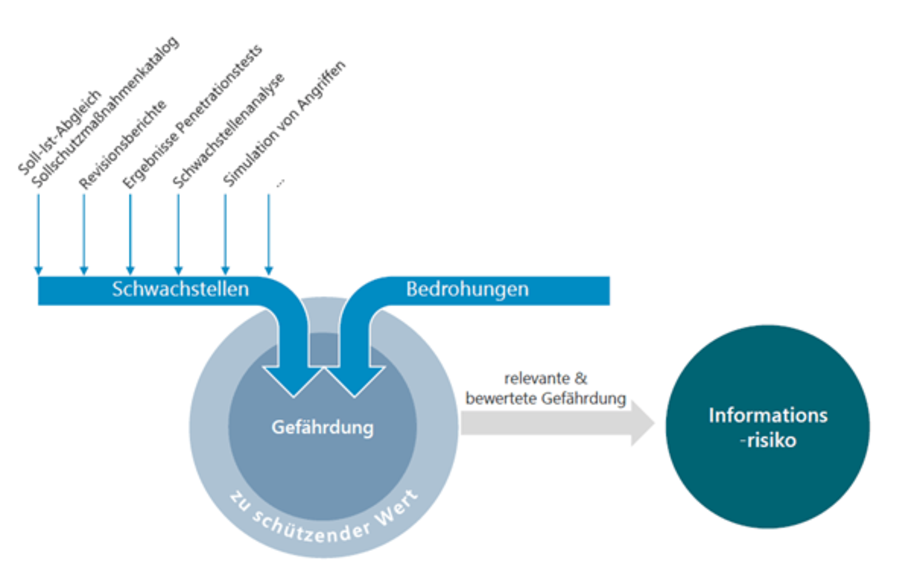

- eine regelmäßige zu wiederholende Analyse der Gefährdungslage,

- die sich daraus ergebende Schutzbedarfsanalyse,

- die Bestimmung des (Soll-) Schutzniveaus mit Analyse und Festlegung von schutzbedarfsabhängigen Maßnahmen,

- die Ermittlung der Abweichungen zwischen Ist- und Soll-Schutzniveau (Gap-Analyse),

- die Risikobewertung der Gaps,

- die Bewertung und Priorisierung von Maßnahmen zur Reduzierung / Migitierung von Risiken oder die Akzeptanz von Risiken (Risikomanagement),

- die Umsetzungsplanung und Durchführung von Maßnahmen,

- die Beurteilung der Wirksamkeit dieser Maßnahmen – und damit den Wiedereinstieg in den Regelkreis, ggf. mit einer Adjustierung des Soll-Schutzniveaus (s. o.).

Neben den unterschiedlichen Schwachstellen erlangen Bedrohungen, denen Unternehmen und damit ebenso Finanzdienstleister ausgesetzt sind, eine zunehmende Bedeutung, der es durch die Absicherung der Cyber-Security zu begegnen gilt.

Abbildung 7: Quellen der Gefährdung der Operativen Informationssicherheit, Quelle: Ebner Stolz

Die NAVAX Software GmbH, die nicht nur die Software für Finanzdienstleister erstellt, sondern diese auch betreibt, übernimmt z. B. die sachgerechte Konfiguration der Systeme, verantwortet die Netzwerksicherheit und leitet Maßnahmen ein, die sich aus einem laufenden Schwachstellenmanagement ergeben.

Hierzu ergeben sich durch die Kapitel 4 und 5 der BAIT weitere (neue bzw. neu konkretisierte) Anforderungen, insbesondere

- die Implementierung operativer Maßnahmen, z.B. zur Verschlüsselung,

- die regelmäßige – verpflichtende – Überprüfung der IT-Systeme durch Schwachstellenscans und Penetrationstests,

- die Sicherstellung, dass Gefährdungen frühzeitig erkannt werden (z.B. Auswertung von Protokollen und Störungen) und eine zeitnahe Analyse und Reaktion gewährleistet ist,

- die Notwendigkeit von Richtlinien zu Testen und Überprüfen.

Im weiteren Fokus wird daher die Einführung von Systemen und Kontrollen (Security Information and Event Management [SIEM] / Security Operations Center [SOC]) stehen, um den Zielen der Absicherung der IT-Schutzziele und zur Sicherstellung der Kontinuität in den Geschäftsprozessen der Finanzdienstleister gerecht werden zu können – und das bei Unternehmen jeder Größenordnung: „Cyber-Crime kennt kein Proportionalitätsprinzip“.